Cronache

Akamai, mitigato il più grande attacco PPS DDoS di sempre

Come si sviluppa e quali sono i settori presi di mira

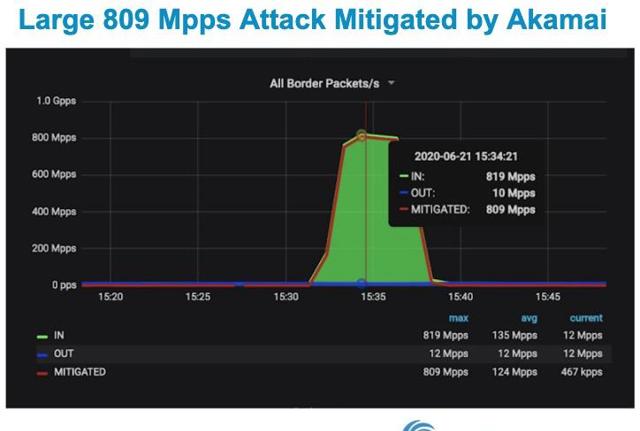

Il 21 giugno 2020 Akamai ha mitigato il più grande attacco PPS DDoS di sempre sulla piattaforma Akamai. L'attacco ha generato 809 milioni di pps (Mpps) e ha preso di mira una grande banca europea. Un nuovo record del settore per gli attacchi di tipo PPS, ben oltre il doppio rispetto al precedente record registrato da Akamai, e il tutto appena una settimana dopo l'annuncio di un altro massiccio attacco DDoS mitigato da Akamai.

I grandi e sofisticati attacchi DDoS sono ancora un vettore di attacco significativo e una preoccupazione per le aziende di molti settori verticali.

Il comunicato stampa spiega con esempi pratici la differenza tra le diverse tipologie di attacchi DDoS ed entra nel dettaglio dell’ultimo attacco spiegandone l’origine e il modo in cui è stato avvistato, oltre a fornire grafici esplicativi e informazioni di scenario.

BPS vs PPS

Gli attacchi DDoS sono quasi sempre di natura volumetrica e generalmente misurati in bit al secondo (bps). L'obiettivo dell'aggressore DDoS è quello di sopraffare il traffico Internet in entrata, inviando un volume più alto rispetto a quanto il sistema riesce a gestire. Al contrario, gli attacchi PPS sono invece in gran parte concepiti per sopraffare le apparecchiature di rete e/o le applicazioni nel packet per second esaurendo così le risorse del sistema informatico, piuttosto che le sue capacità. Gli attacchi PPS sono molto meno comuni.

Un modo di pensare alla differenza tra i diversi tipi di attacchi DDoS è quello di immaginare una cassa di un negozio di alimentari. Un attacco a banda larga, misurato in bps, è come un migliaio di persone che si presentano in fila, ognuna con un carrello pieno pronto per il check-out. Mentre, un attacco PPS è più simile a un milione di persone che si presentano ciascuna per comprare un pacchetto di gomme da masticare. In entrambi i casi, il risultato finale è un servizio o una rete che non riesce a gestire il traffico che si trova davanti.

Quest'ultimo attacco è stato chiaramente ottimizzato per sopraffare i sistemi di mitigazione DDoS attraverso un elevato carico di PPS. I packet inviati trasportavano un magro carico utile di 1 byte (per una dimensione totale di 29 packet con intestazioni IPv4), facendolo apparire come ogni altro dei suoi diversi miliardi di peer.

Esplosione degli indirizzi IP

Ciò che è stato singolare dei packet inviati è stato il massiccio aumento della quantità di indirizzi IP di origine. Il numero di indirizzi IP che ha registrato traffico verso la destinazione del cliente è aumentato in modo massiccio durante l'attacco, il che indica che si trattava di un traffico altamente distribuito. Il numero di indirizzi IP è aumentato di 600 volte al minuto rispetto a quello che normalmente si osserva per il cliente attaccato.

Al di là del solo volume di indirizzi IP, la stragrande maggioranza del traffico di attacco proveniva da IP che non sono mai stati registrati in negli attacchi precedenti al 2020, il che indica una nuova rete di bot emergente. Akamai tiene traccia di centinaia di migliaia di indirizzi IP sfruttati durante degli attacchi DDOS, decine di migliaia dei quali sono stati visti in attacchi multipli.

È quindi molto insolito che il fatto che il 96,2% degli indirizzi IP sia stato osservato per la prima volta (o per lo meno non è stato tracciato come parte di attacchi nella storia recente). Nel rimanente 3,8% di indirizzi IP, sono stati osservati una serie di diversi vettori di attacco, corrispondenti sia al singolo vettore di attacco visto in questo attacco, sia allineati ad altri. In questo caso, la maggior parte degli indirizzi IP sorgente potrebbe essere identificata all'interno dei grandi Internet Service Provider tramite ricerche AS (Sistema Autonomo), il che è indicativo di macchine di utenti finali compromesse.

Velocità di raggiungimento del picco

L'attacco di domenica è stato notevole non solo per le sue dimensioni, ma anche per la velocità con cui ha raggiunto il suo apice. L'attacco è passato dai normali livelli di traffico a 418 Gbps in pochi secondi, prima di raggiungere il suo picco massimo di 809 Mpps in circa due minuti. In totale, l'attacco è durato poco meno di 10 minuti, ed è stato completamente mitigato dai controlli di mitigazione proattivi di Akamai.

Mentre questo attacco è stato completamente mitigato dai controlli di mitigazione proattivi, Akamai, grazie ai suoi strumenti di mitigazione comportamentale, ha ulteriormente analizzato le dimensioni dell'attacco evidenziando oscillazioni nel protocollo, nella porta di destinazione, nella lunghezza del pacchetto e nella geolocalizzazione. Sono state poi individuati 3 takeaway chiave:

1. Uno qualsiasi dei metodi evidenziati avrebbe potuto bloccare efficacemente l'attacco senza alcun danno collaterale

2. I controlli Akamai SLA a 0 secondi includono già questi vettori di attacco visti di frequente (in grassetto)

3. A causa dell’analisi delle linee di base del traffico pulito del cliente e della preparazione, il livello dei pacchetti e le attenuazioni più complesse non erano necessarie

Più settori colpiti da attacchi DDoS di grandi dimensioni

Questo attacco ha preso di mira una grande banca europea e, come si vede nel grafico sottostante analizzando i cerchi rosa, i Servizi Finanziari sono un settore spesso preso di mira in maniera verticale. Il grafico seguente mostra gli attacchi per Gbps (asse Y) e Mpps (dimensione Z dei cerchi) nel tempo (asse X) per settore. Entrambi gli attacchi record PPS nel 2020 sono stati sferrati contro le società di servizi finanziari, ma come si può vedere nel cerchio verde a destra del grafico, l'attacco record Mbps della settimana scorsa è stato sferrato contro una grande società di Internet & Telecomunicazione, un hosting provider nello specifico.

Per attenuare con successo questi grandi attacchi è necessaria una pianificazione e risorse esperte. Il processo inizia con la comprensione approfondita del traffico di un determinato cliente, al fine di identificare modelli e volumi di traffico normali o di base e configurare controlli di mitigazione proattivi. L'obiettivo è quello di garantire che il traffico dannoso possa essere rilevato e mitigato con successo, senza avere un impatto sul traffico legittimo.

L’utilizzo di controlli proattivi di mitigazione si è dimostrato un modo estremamente efficace per aumentare l'efficacia di mitigazione per un ampio segmento di attacchi. Tuttavia, la mitigazione proattiva è solo un esempio dei numerosi strumenti e delle capacità che il team del Security Operations Control Center (SOCC) di Akamai impiega per migliorare continuamente i tempi di rilevamento DDoS e l'efficacia della mitigazione.

Akamai continua a rilevare e a mitigare con successo gli attacchi DDoS con un SLA (Service Level Agreement) leader del settore. Akamai è stata in grado di mitigare i maggiori attacchi grazie alla combinazione unica di tecnologia, persone e processi. Dal punto di vista di Akamai, e in particolare per il team SOCC, l'ennesimo grande attacco DDoS è solo un altro giorno di lavoro - dove una combinazione di mitigazione automatica e umana - rende Internet un luogo più sicuro.